“We are FSociety”

Mr. Robot, c’est la série geek ultime. Elle met en scène un jeune hacker hyper doué et travaillant dans la cybersécurité. Simple employé le jour dans une société qui sécurise les données de la plus grosse multinationale au monde (E-Corp), il devient redresseur de torts la nuit en piratant les ordinateurs ou les smartphones des délinquants et criminels en tous genres. Mais tout ceci n’est finalement que le sommet de l’iceberg, car Elliot a des plans de plus grande envergure en tête que l’on découvre au fil des 10 épisodes de la 1re saison.

La grande question reste malgré tout de savoir si les nombreux hacks d’Elliot et des autres personnages sont plausibles, dès lors que la majeure partie de l’intrigue repose sur ce piratage de données. Mais contrairement à une série comme Les experts : Manhattan dans laquelle un spécialiste remonte une adresse IP en Visual Basic, les scénaristes de Mr Robot semblent s’être davantage renseignés sur la faisabilité et le code employé par les hackers. Mais toutes les opérations effectuées par Elliot et ses comparses restent-elles pour autant possibles ? Peut-on réellement cloner une carte d’accès en deux coups de cuillère à pot ? Envoyer de faux SMS ? Ou bien hacker une voiture en quelques secondes ?

Mais avant tout, attention : avant de commencer la lecture de cet article, prenez en considération qu’il contient plusieurs révélations sur la première saison de la série. Afin de ne pas gâcher votre plaisir, nous vous recommandons donc vivement de regarder l’intégralité de la saison en question avant de lire cet article.

Les 36 séries TV geek à suivre cette année

Envoyer un faux SMS ?

- Vu dans l’épisode : eps1.4_3xpl0its.wmv

- Crédibilité du hack : 90%

- Info : dans le cinquième épisode de la série, l’un des membres de l’équipe d’Elliot envoie un faux SMS à l’une des employées de Steel Mountain. Il parvient à se faire passer pour son mari et à faire en sorte qu’elle laisse Elliot tranquille. Ce type de hack est parfaitement possible et se nomme SMS spoofing. La distribution Backtrack inclut même le nécessaire pour une telle opération. Pour effectuer du spoofing de SMS, il faut néanmoins mettre la main au porte-monnaie (environ 0,60 euro par message). L’envoi de faux SMS est donc parfaitement crédible. Un léger doute subsiste néanmoins quant à la vitesse à laquelle le comparse d’Elliot parvient à récupérer le numéro de téléphone de l’employée et celui de son mari.

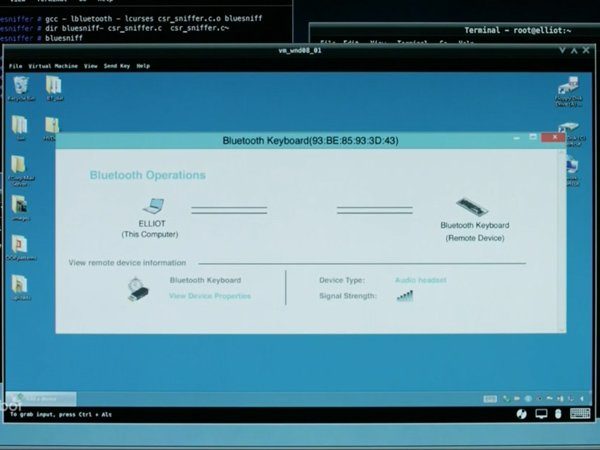

Pirater le Bluetooth en quelques secondes ?

- Vu dans l’épisode : eps1.5_br4ve-trave1er.asf

- Crédibilité du hack : 50%

- Info : afin d’accéder au réseau de la prison, Elliot cherche une machine susceptible d’être piratée. Pour cela, il repère la voiture d’un agent de police, mais plutôt que de tenter une intrusion sur son réseau Wi-Fi, il s’attaque à sa connexion Bluetooth. Le piratage d’un PC connecté en Bluetooth à un autre appareil (en l’occurrence un clavier) est pleinement possible, à condition bien évidemment de rester à proximité de l’appareil en question. Il est envisageable de repérer son adresse MAC comme semble le faire Elliot dans l’épisode. En revanche, un facteur joue en la défaveur de notre héros : le temps. Comme expliqué ici, le crack d’un périphérique Bluetooth ne peut se faire en quelques secondes, notamment parce qu’il faut arriver à pirater la clé d’authentification qui relie le clavier au PC.

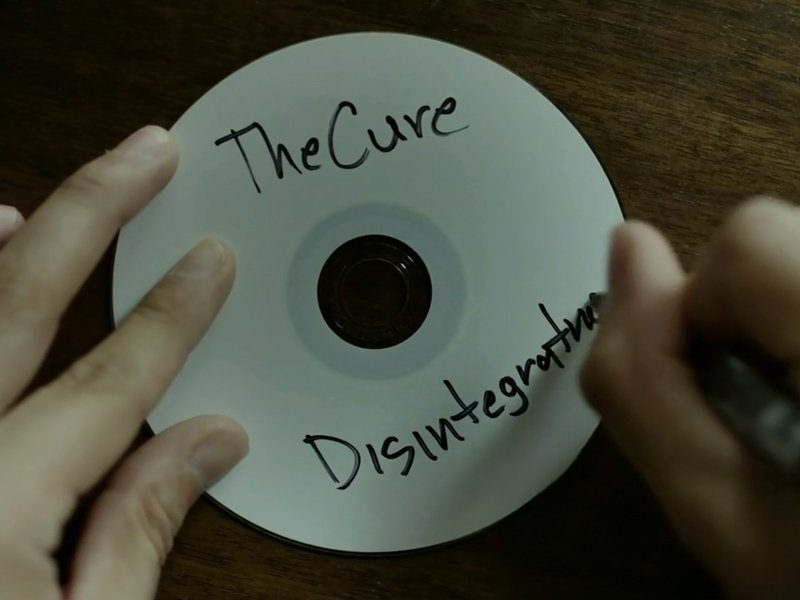

Cacher ses fichiers sur des CD musicaux ?

- Vu dans l’épisode : presque tous

- Crédibilité du hack : 100%

- Info : vous l’aurez certainement remarqué, Elliot enregistre immanquablement tous ses petits secrets sur des CD musicaux. Mais les morceaux en question ne sont pas pour autant inécoutables, bien au contraire. En fait, il lui suffit de les chiffrer à l’intérieur de chaque chanson. Les fichiers qui en résultent sont bien évidemment un peu plus gros que ceux d’origine, mais ils sont ensuite pleinement audibles par tout type de logiciel multimédia. Il semble pour cela que le héros de la série utilise le logiciel DeepSound. Le programme prend en charge la plupart des grands formats audio, tant à l’importation (FLAC, WMA, WAV, APE), qu’à l’exportation (FLAC, MP3, APE). Il chiffre tout type de données en AES 256 bit : l’utilisateur spécifie un mot de passe, et lui seul a ensuite accès aux données encodées. Pour un autre utilisateur, il s’agira de banals fichiers musicaux, qu’il pourra écouter à l’aide de n’importe quel lecteur multimédia.

Pirater une voiture ?

- Vu dans l’épisode : eps1.3_da3m0ns.mp4

- Crédibilité du hack : 100%

- Info : lorsque l’équipe d’Elliot part du côté de Steel Mountain, elle “emprunte” une voiture un peu choisie au hasard. L’un des comparses d’Elliot pirate le véhicule avec son PC. Là encore, l’opération est tout à fait crédible et dure depuis quelques années déjà. Deux chercheurs ont même récemment démontré qu’il était possible de le faire à distance, donc sans s’introduire dans le véhicule, comme le font Romero et Mobley dans la série.

Hacker le réseau Tor ?

- Vu dans l’épisode : eps1.0_hellofriend.mov

- Crédibilité du hack : 70%

- Info : pour faire tomber un gérant de café, Elliot pirate ses connexions établies à l’aide du réseau Tor. Le système est pourtant réputé fiable, sécurisé et assurant l’anonymat de ses utilisateurs. Mais en réalité, Tor n’est pas totalement inviolable, dès lors que le réseau s’est déjà lui-même fait pirater par le passé. Ainsi, en 2014 et pendant plus de 6 mois, le réseau s’est fait attaquer à l’insu de ses utilisateurs et administrateurs. Reste qu’on ignore toujours l’étendu des dégâts et si les hackers ont réellement pu exploiter les données récupérées.

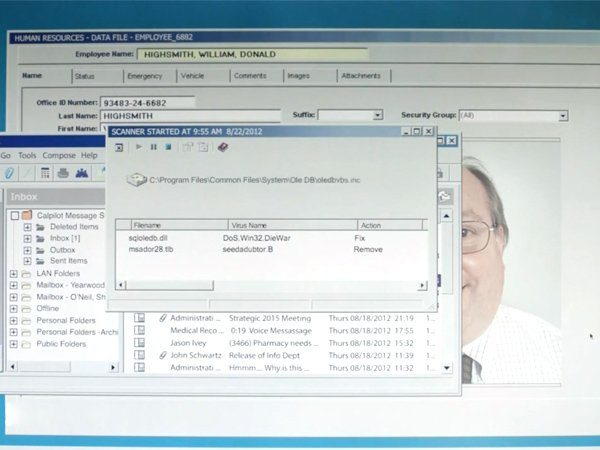

Pirater les serveurs d’un hôpital ?

- Vu dans l’épisode : eps1.2_d3bug.mkv

- Crédibilité du hack : 50%

- Info : lors d’un petit séjour en hôpital, Elliot pirate les ordinateurs de l’établissement. Jusque là, rien d’extraordinaire quand on connaît le potentiel du héro en matière de hack. Mais s’il y a arrive aussi facilement, c’est surtout parce que, nous dit-il, l’hôpital en question utilise toujours de vieux ordinateurs… sous Windows 98 ! Il y a dix ans, ces propos auraient pu être pleinement crédibles, d’autant que le système est une véritable passoire. Rien d’étonnant à cela : l’OS est totalement tombé en désuétude, Microsoft ayant abandonné tout support le concernant depuis 2006. Reste que selon le site Netmarketshare, sur une période d’un an, son utilisation oscille entre 0 et 0,04% dans le monde. Un établissement de santé qui tourne encore sous un OS aussi vieux et inusité ? Allons, pourquoi ne pas avoir retenu Windows XP ?

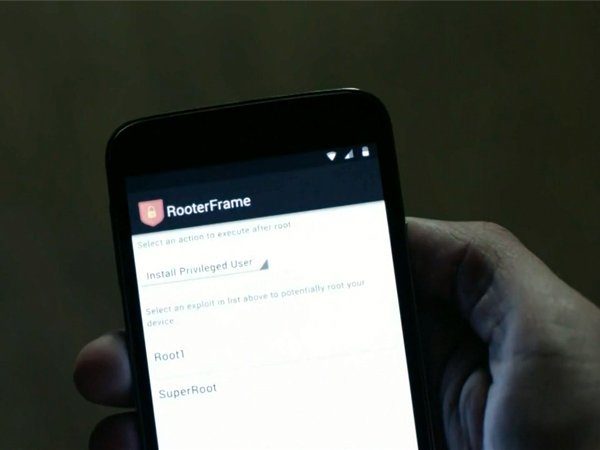

Espionner un smartphone en le rootant ?

- Vu dans l’épisode : eps1.2_d3bug.mkv

- Crédibilité du hack : 100%

- Info :dans le troisième épisode, l’inquiétant Tyrell Wellick place une carte microSD dans un smartphone, afin visiblement d’espionner son propriétaire. Pour cela, il roote l’appareil, afin de s’accorder tous les privilèges sur l’appareil et d’y installer ses propres applications sans que le possesseur du smartphone ne s’en aperçoive. Ce genre de piratage existe bel et bien et les applications permettant d’espionner un utilisateur à son insu sont nombreuses. Tyrell utilise d’ailleurs un pack d’applications bien réel : FlexiSpy. Rien à redire : les scénaristes ont bien travaillé.

Accéder à la messagerie d’un utilisateur grâce à la double validation ?

- Vu dans l’épisode : eps1.7_wh1ter0se.m4v

- Crédibilité du hack : 70%

- Info : Elliot tente dans l’un des épisodes d’envoyer un mail à la place du patron d’Allsafe Security. Pour cela, il subtilise l’espace de quelques secondes son smartphone et effectue une demande d’authentification à double facteur, afin de pouvoir se connecter à la boite mail de Gideon. Si l’opération est tout à fait plausible et se révèle finalement un hack assez simple, une question reste en suspend : pourquoi le smartphone de Gideon n’était pas lui-même protégé par un écran de verrouillage, comme c’est le cas en théorie sur tous les smartphones, surtout pour le chef d’une société spécialisée dans la cybersécurité ?

Pirater une webcam à l’aide d’un CD audio ?

- Vu dans l’épisode : eps1.1_ones-and-zer0es.mpeg

- Crédibilité du hack : 100%

- Info : c’est dans l’épisode 2 que le petit ami d’Angela se voit remettre un faux CD de musique. En réalité, celui-ci contient un malware qui permet de prendre le contrôle d’un PC, ou tout du moins de la webcam. Un tel piratage n’a rien d’inédit, les malwares permettant de prendre totalement le contrôle d’un ordinateur sont légion. Pour la petite histoire, Sony avait même reconnu en 2005 avoir infecté certains de ses CD audio à l’aide d’un rootkit.

Infecter un PC via une clé USB ?

- Vu dans l’épisode : eps1.5_br4ve-trave1er.asf

- Crédibilité du hack : 90%

- Info : afin d’aider Elliot qui est en bien mauvaise posture, Darlene tente d’infecter l’ordinateur d’un poste de police. Pour cela, elle laisse tomber des clés USB sur le sol, en espérant qu’un agent la ramasse et l’introduise sur son PC par curiosité. L’opération aboutit, mais est-ce pour autant possible ? La réponse est simple : oui, il est tout à fait envisageable d’injecter un malware sur une clé USB, et de faire en sorte qu’il se lance dès son introduction dans l’ordinateur. Attention toutefois, cela ne fonctionne que sur les anciennes versions de Windows qui prennent en charge l’autorun.inf. L’ordinateur utilisé dans la série est en l’occurrence équipé de l’antivirus Avast. L’éditeur de cette solution de sécurité évoque cet épisode avec fierté, en déclarant que son antivirus a détecté le malware en question et qu’il s’agit d’une vraie menace. Mais pourquoi l’antivirus a-t-il réagi si tardivement, laissant Elliot s’introduire dans le PC ? Ce n’est guère flatteur.

Cloner une carte d’accès ?

- Vu dans l’épisode : eps1.4_3xpl0its.wmv

- Crédibilité du hack : 70%

- Info : Mr Robot parvient à récupérer toutes les informations d’une carte d’accès, en l’approchant simplement d’un petit appareil situé à l’intérieur de son sac à dos. Le clonage de cartes bancaires est assez répandu, surtout pour les cartes américaines qui ne disposent pas de puces comme celles en France. En revanche, le clonage de cartes à distance via la puce RFID /NFC n’est pas monnaie courante : mais il existe pourtant bel et bien et a même été démontré lors de la Def Con 21 de 2013. Le hack qui a lieu dans le café de l’épisode 5 est donc réalisable à l’aide d’un outil comme le ChameleonMini. On peut tout de même douter que cela soit, à l’heure actuelle, faisable sans contact en si peu de temps.