Rafel RAT fait de gros dégâts. Ce malware vise les smartphones Android obsolètes pour vous prendre en otage en verrouillant votre appareil puis en exigeant un paiement pour le libérer. Voici comment éviter de vous faire avoir.

- Rafel RAT est un malware Android utilisé dans plus de 120 campagnes actives depuis deux ans

- Ce malware prend en otage les smartphones Android obsolètes et exige une rançon pour les déverrouiller

- Pour l’éviter, téléchargez vos applications depuis des boutiques légitimes comme le Play Store

Ce n’est un secret pour personne, les cyberattaques qui visent Android ne s’arrêtent pas. De nombreux programmes malveillants menacent constamment les utilisateurs. Le dernier malware en date porte le nom de Rafel RAT et, particularité, son code source est ouvert à tous. Ce logiciel malveillant cible les versions obsolètes d’Android encore en vigueur sur de nombreux smartphones en circulation. Check Point Research (CPR) partage son analyse de la situation.

À lire > Cette fausse mise à jour du Play Store diffuse un redoutable malware Android

Un malware qui verrouille votre smartphone Android

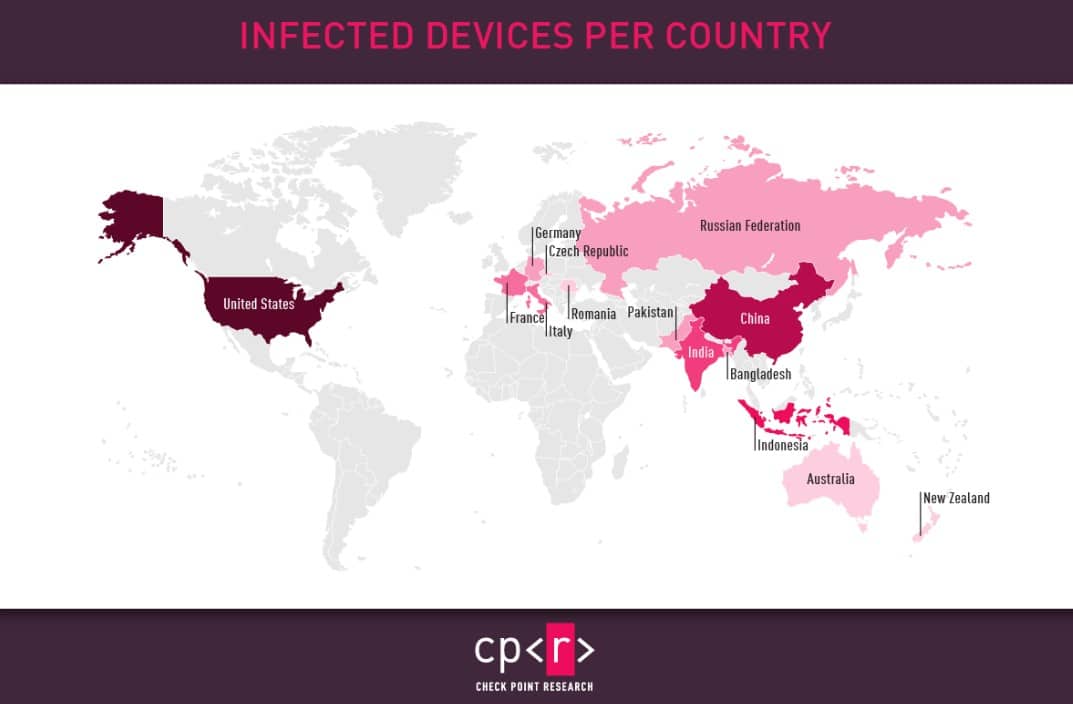

Rafel RAT, utilisé dans plus de 120 campagnes actives depuis deux ans, verrouille l’appareil de la victime pour lui demander une rançon. Le malware vise principalement la Chine, la Russie, l’Inde, l’Allemagne, l’Angleterre, l’Indonésie et, bien sûr, la France. Parmi les marques touchées, on retrouve notamment Huawei, Samsung, Vivo et Xiaomi. Outre la rançon exigée par les pirates, Rafel RAT dérobe aussi les messages d’authentification à deux facteurs pour contourner cette mesure de sécurité. Donc, par extension, le malware garantit aux pirates d’accéder à vos comptes sensibles, notamment bancaires.

CPR précise que les smartphones Android sont utilisés par plus de 3,9 milliards de personnes dans le monde, d’où la dangerosité de ce malware qui aura toujours de nouvelles victimes sous la main. Les chercheurs ont aussi découvert que ce logiciel malveillant est utilisé dans le cadre d’opérations d’espionnage. Preuve que ses auteurs ne craignent pas les gouvernements, CPR a découvert que Rafel RAT était hébergé sur un site du gouvernement pakistanais qui a été piraté. Les smartphones infectés étaient redirigés vers son serveur pour s’y connecter. Mais comment ce malware arrive-t-il à s’installer sur les téléphones ?

Quelles sont les fausses apps qui diffusent Rafel RAT ?

Les pirates poussent les victimes, via des messages et autres conversations, à télécharger des applications vérolées qui se font passer pour légitimes. Par exemple, des réseaux sociaux ou des apps financières. Un procédé simple comme bonjour mais toujours aussi efficace, surtout avec 3,9 milliards de victimes potentielles. Voici les applications dont RAT Rafel usurpe l’identité :

- Google Store

- BlackMart

- BlackMart-MOD

- La Morocha

- BOOYAH

- Back WhatsApp

- PicPay

- RM Trade

- Mercado Pago

- PlamThaiDriver

- EHSAN

- DASNHS

- MOTU CC CHECKER

- Goxome

- Modern Menu System

- Reverse Engineering Toolkit

- Unlimited Bomber

- ScammersExposed

Comment se protéger contre Rafel RAT ?

Il existe quelques bonnes pratiques pour éviter de se faire infecter par ce redoutable malware (et par ses collègues) :

- Téléchargez uniquement des applications qui viennent de sources fiables comme le Play Store, évitez les boutiques tierces

- Pensez à toujours mettre à jour votre smartphone Android et, si possible, avec les dernières mises à jour de sécurité

- Installez des applications de protection mobile contre les malwares

Lorsque l’on dit “avec les dernières mises à jour de sécurité”, gardez en tête que tout le monde n’a pas les moyens d’avoir un smartphone qui profite des dernières updates. Beaucoup d’utilisateurs ont des smartphones obsolètes pour des raisons financières, par exemple. La meilleure arme reste donc la prudence. Quand vous téléchargez une application sur le Play Store, vérifiez le nom de l’éditeur, lisez les avis et vérifiez si le nombre de téléchargements (gage de légitimité) est important.