Vous pensiez être à l’abri en mettant à jour vos logiciels ? Détrompez-vous. Une nouvelle cyberattaque vient de révéler une faille critique dans nos systèmes de sécurité. Des pirates ont réussi à infiltrer des mises à jour légitimes pour distribuer des logiciels malveillants à grande échelle.

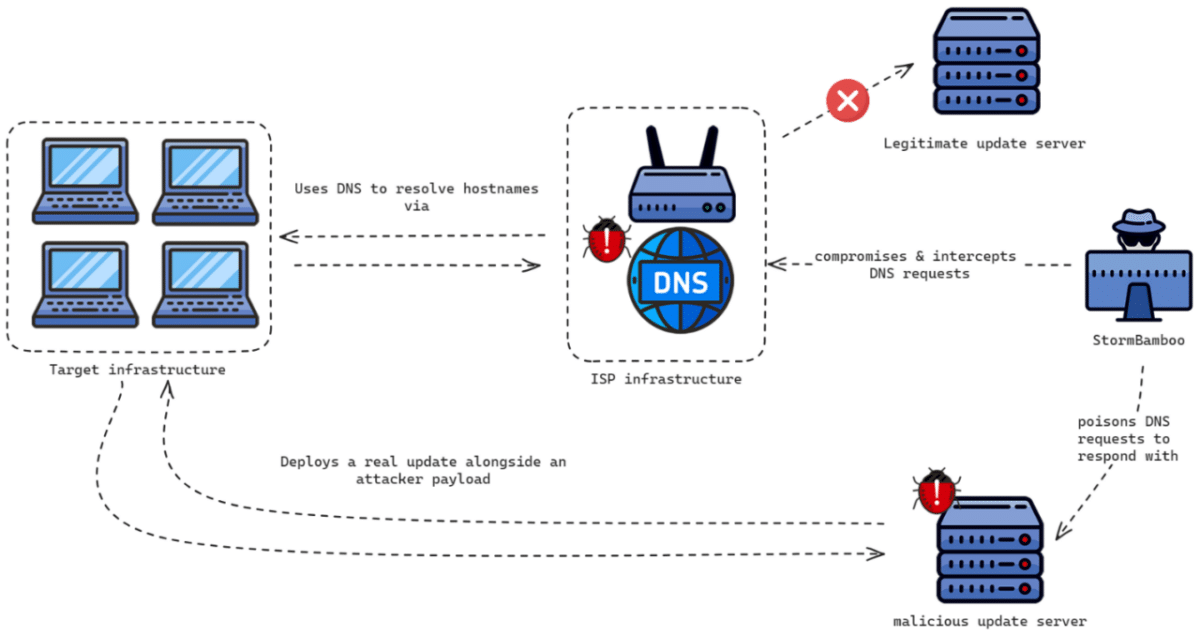

Des pirates informatiques ont réussi à compromettre des mises à jour logicielles destinées aux utilisateurs de Mac et de Windows, en piratant leur fournisseur d’accès à internet (FAI) et en manipulant les connexions non sécurisées.

Cette attaque sophistiquée, révélée par des chercheurs de la société de sécurité Volexity, a contourné les protections DNS traditionnelles, y compris les services publics populaires comme Google et Cloudflare.

Les hackers ont ciblé des routeurs ou des infrastructures similaires d’un FAI non identifié. Ils ont ensuite empoisonné les réponses du système de noms de domaine (DNS) pour des logiciels légitimes, affectant au moins six applications Windows et macOS, incluant 5KPlayer, Quick Heal, Rainmeter, Partition Wizard, Corel et Sogou.

Le piège était invisible

Le point faible de l’attaque résidait dans l’absence de chiffrement des connexions par les logiciels et les serveurs de mise à jour. Les pirates ont exploité cette faille pour effectuer des attaques de type MitM (Man-in-the-Middle).

Ils ont redirigé les utilisateurs vers des serveurs malveillants au lieu des serveurs officiels des éditeurs de logiciels. Ces redirections fonctionnaient même en utilisant des services DNS publics non chiffrés comme Google (8.8.8.8) ou Cloudflare (1.1.1.1).

DNS détourné, peu importe le service utilisé

« C’est la partie effrayante », explique Steven Adair, PDG de Volexity. « Ce n’était pas un piratage des serveurs DNS du FAI.C’était une compromission de l’infrastructure réseau du trafic internet. Les requêtes DNS, par exemple, allaient vers les serveurs DNS de Google (8.8.8.8), mais le trafic était intercepté pour répondre aux requêtes avec l’adresse IP des serveurs des attaquants. »

En clair, les réponses DNS de n’importe quel serveur pouvaient être modifiées une fois arrivées sur l’infrastructure du FAI piraté. Pour se protéger, les utilisateurs auraient dû employer des protocoles sécurisés comme DNS over HTTPS (DoH) ou DNS over TLS (DoT). Ces solutions garantissent l’authenticité des résultats de recherche et empêchent leur manipulation.

Logiciels malveillants cachés dans des configurations

L’exemple de l’application 5KPlayer illustre le stratagème. Normalement, elle utilise une connexion HTTP non sécurisée pour vérifier les mises à jour. Les pirates ont détourné cette vérification pour livrer une version malveillante du fichier de configuration Youtube.config à partir d’un serveur compromis. Ce fichier, à son tour, téléchargeait une deuxième charge utile déguisée en image PNG. En réalité, il s’agissait d’un programme malveillant baptisé MACMA pour macOS et POCOSTICK pour Windows.

MACMA, détecté en 2021 par Google, est une porte dérobée capable d’espionner les appareils Apple. POCOSTICK, lui,sévit depuis au moins 2014 et servait à un groupe chinois ciblant des organisations.

Des extensions malveillantes et du vol de cookies

Dans certains cas, les pirates ont forcé l’installation d’extensions de navigation malicieuses comme RELOADEXT sur macOS. Cette extension, se faisant passer pour un outil de compatibilité avec Internet Explorer, volait les cookies des navigateurs et les envoyait vers un compte Google Drive contrôlé par les attaquants.

Volexity a également observé un détournement du site web www.msftconnecttest.com, utilisé par Microsoft pour vérifier la connexion internet des appareils Windows. En remplaçant la résolution DNS légitime par une adresse IP malveillante, les pirates pouvaient intercepter tout trafic HTTP.

Comment se protéger ?

Pour se prémunir de telles attaques, plusieurs solutions existent, comme utiliser des protocoles DNS sécurisés (DoH ou DoT). Ces options ne sont offertes que par une poignée de fournisseurs pour le moment, mais garantissent l’intégrité des requêtes DNS.

Volexity n’a pas identifié le FAI piraté, mais l’entreprise craint que d’autres attaques similaires soient en cours à travers le monde. La vigilance et l’adoption de pratiques de sécurité informatique restent donc primordiales.